Khám Phá Các Chiến Lược Xác Thực Phổ Biến Trong Lập Trình: Từ Cơ Bản Đến Nâng Cao!

1

Các Chiến Lược Xác Thực (Auth) Phổ Biến: Hiểu Đúng & Ứng Dụng Thực Tiễn

Mở Đầu

Xác thực (Authentication) và phân quyền (Authorization) là hai khái niệm nền tảng trong bảo mật ứng dụng và hệ thống. Việc lựa chọn chiến lược xác thực phù hợp sẽ giúp đảm bảo an toàn dữ liệu, đồng thời tối ưu trải nghiệm người dùng.

Trong bài viết này, chúng ta sẽ cùng tìm hiểu chi tiết về các phương pháp xác thực khác nhau như Basic Authentication, JWT, OAuth 2.0 và Session-Based Authentication. Mỗi phương pháp đều có ưu nhược điểm riêng cùng ứng dụng cụ thể trong thực tế. Qua đó, bạn sẽ có cái nhìn tổng quan và định hướng phù hợp cho hệ thống của mình.

Authentication và Authorization là gì?

Authentication (Xác thực)

Authentication là quá trình xác minh danh tính của người dùng hoặc hệ thống. Mục tiêu là đảm bảo thực thể yêu cầu truy cập chính là người hoặc hệ thống mà họ tuyên bố.

Các phương pháp phổ biến bao gồm:

- Mật khẩu

- Sinh trắc học (vân tay, khuôn mặt)

- Token bảo mật

Authorization (Phân quyền)

Authorization là quá trình xác định quyền hạn mà người dùng hoặc hệ thống đã xác thực được phép thực hiện. Nó quy định các mức truy cập, ví dụ:

- Đọc dữ liệu

- Ghi dữ liệu

- Xóa tài nguyên

Lưu ý: Authentication xác minh ai bạn là, còn Authorization xác định bạn được phép làm gì.

Các Chiến Lược Xác Thực (Auth Strategies)

Basic Authentication

Basic Authentication là phương pháp xác thực đơn giản nhất. Khách hàng gửi một chuỗi mã hóa Base64 trong header Authorization, chuỗi này được tạo từ cặp thông tin email:password.

Ví dụ:

Thành phần | Giá trị |

|---|---|

Chuỗi gốc | |

Chuỗi Base64 | ZXhhbXBsZUBleGFtcGxlLmNvbToxMjM0 |

Header Authorization | Basic ZXhhbXBsZUBleGFtcGxlLmNvbToxMjM0 |

Cách hoạt động:

- Server nhận chuỗi và giải mã Base64

- So sánh thông tin đăng nhập với cơ sở dữ liệu

- Nếu hợp lệ, trả về phản hồi cho client

Ưu điểm

- Cực kỳ đơn giản, dễ triển khai

- Phù hợp với các dịch vụ không yêu cầu bảo mật cao

Nhược điểm

- Bảo mật hạn chế, chuỗi mã hóa Base64 dễ dàng bị giải mã

- Không bảo vệ thông tin đăng nhập trong quá trình truyền tải (nếu không sử dụng HTTPS)

JWT Authentication (Xác thực bằng JSON Web Token)

JWT là phương pháp xác thực dựa trên token cho phép truyền thông tin một cách an toàn dưới dạng JSON.

Cấu trúc JWT gồm 3 phần chính:

Phần | Mô tả | Ví dụ |

|---|---|---|

Header | Thông tin thuật toán mã hóa và loại token | { "alg": "HS256", "typ": "JWT" } |

Payload | Dữ liệu (claims) mà các bên muốn truyền | { "sub": "1234567890", "name": "John Doe"} |

Signature | Chuỗi mã hóa dùng để xác minh tính toàn vẹn token | HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), secret) |

Quá trình xác minh và xác thực

- Verification: Kiểm tra chữ ký để chắc chắn token được tạo bởi server hợp lệ và chưa bị thay đổi

- Validation: Kiểm tra các dữ liệu trong payload như thời gian hết hạn (exp) để xác định token còn hợp lệ

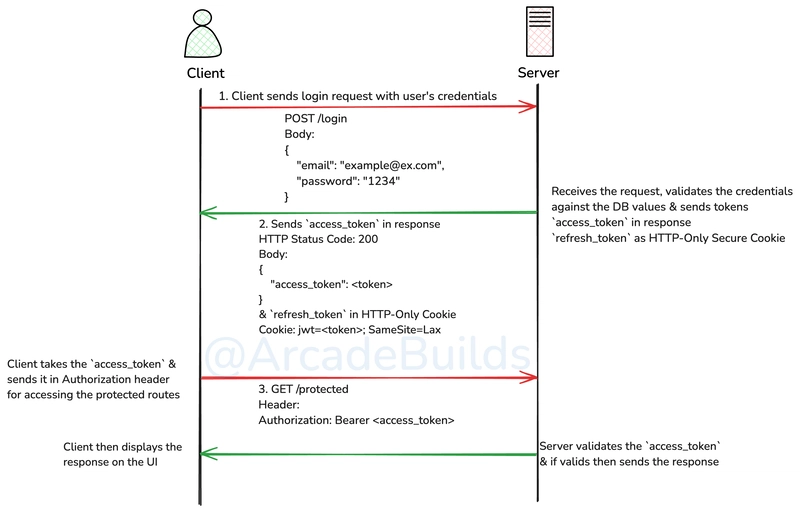

Luồng xác thực JWT

- Người dùng gửi yêu cầu đăng nhập với thông tin hợp lệ

- Server cấp hai loại token: Access Token (thời gian ngắn) và Refresh Token (thời gian dài)

- Access Token được gửi kèm mỗi yêu cầu truy cập tài nguyên dưới dạng header Authorization

- Khi Access Token hết hạn, Refresh Token được dùng để lấy Access Token mới

Ưu điểm

- Stateless: không cần lưu trạng thái ở server, thích hợp cho hệ thống phân tán

- Khả năng mở rộng cao, dễ dàng chạy trên nhiều máy chủ

- Hỗ trợ custom claims, làm đa dạng cách xác thực

Nhược điểm

- Token có thể khá lớn, ảnh hưởng đến hiệu năng mạng

- Nếu không bảo mật tốt, token có thể bị đánh cắp hoặc giả mạo

Tham khảo

OAuth 2.0 Authorization

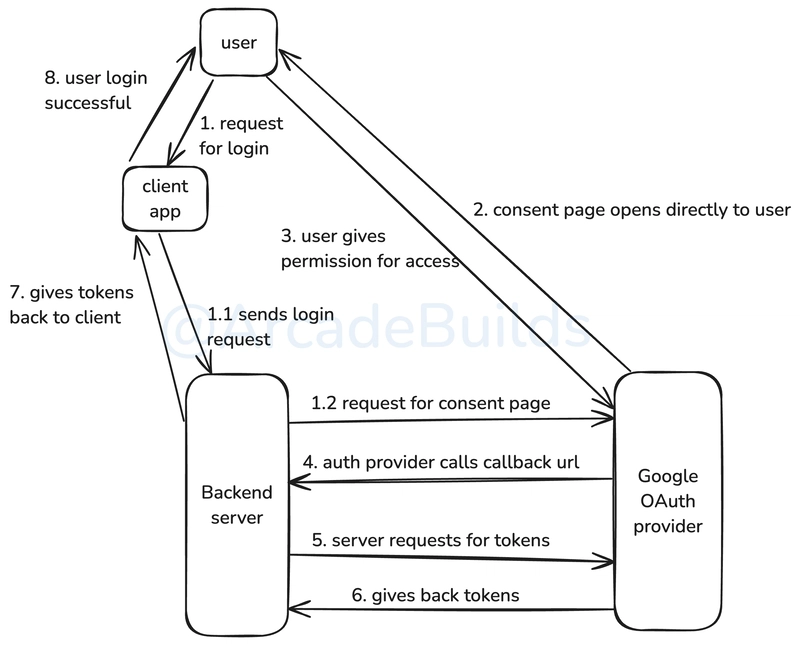

OAuth 2.0 là chuẩn cho phép ứng dụng của bên thứ ba truy cập tài nguyên người dùng mà không cần tiết lộ mật khẩu.

Ví dụ thực tế

Ứng dụng của bạn cần truy cập ảnh lưu trên Google Drive của người dùng. Thay vì yêu cầu mật khẩu Google, bạn sử dụng OAuth 2.0 để xin cấp quyền truy cập.

Quy trình cơ bản:

- Người dùng cấp phép truy cập ảnh qua Google Auth Provider, chỉ với quyền được phép

- Ứng dụng nhận Access Token từ Google để truy cập ảnh

- Không lưu trữ hoặc quản lý mật khẩu người dùng mà chỉ cần Client ID và Client Secret

Ưu điểm

- An toàn hơn bằng cách không chia sẻ mật khẩu người dùng

- Hỗ trợ quyền truy cập chi tiết, tinh chỉnh cụ thể theo dịch vụ

- Tạo trải nghiệm người dùng liền mạch, dùng tài khoản đã có sẵn

Nhược điểm

- Triển khai phức tạp do nhiều luồng và yêu cầu bảo mật

- Quản lý token (access & refresh) cần cẩn trọng tránh bị lộ

- Phụ thuộc vào bên thứ ba, dễ bị gián đoạn nếu nhà cung cấp gặp sự cố

Tham khảo

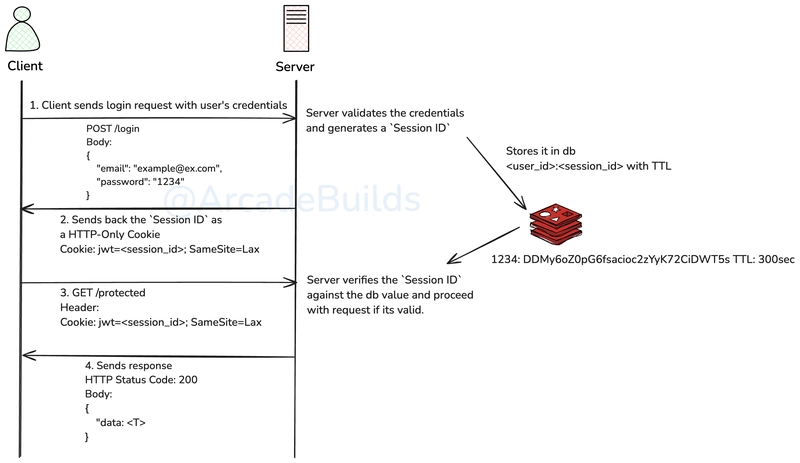

Session-Based Authentication

Session-Based Authentication là phương pháp truyền thống, server tạo một ID phiên làm việc (session ID) sau khi người dùng đăng nhập thành công và lưu trữ nó ở cơ sở dữ liệu (ví dụ Redis).

Cách hoạt động

- Người dùng đăng nhập với thông tin hợp lệ

- Server tạo session ID, lưu vào database cùng hạn sử dụng (TTL)

- Session ID được gửi về client, lưu trong cookie trình duyệt

- Requests tiếp theo gửi kèm cookie để xác thực phiên làm việc

- Khi đăng xuất hoặc hết thời gian, session ID bị hủy

Ưu điểm

- Dễ dàng triển khai, kiểm soát thời gian tồn tại Session

- Session ID được lưu tập trung, tăng bảo mật

Nhược điểm

- Phù hợp hơn với ứng dụng Monolithic, ít phù hợp microservices do cần đồng bộ session giữa nhiều server

- Cần hệ thống lưu trữ tập trung (như API Gateway) để nhất quán xác thực

Kết Luận

Xác thực và phân quyền chiếm vị trí then chốt trong an ninh mạng và phát triển ứng dụng. Mỗi chiến lược xác thực đều có điểm mạnh – điểm yếu và phù hợp với từng mô hình ứng dụng khác nhau.

- Basic Authentication thích hợp cho các dịch vụ đơn giản, không yêu cầu cao về bảo mật.

- JWT rất phù hợp cho các hệ thống phân tán, yêu cầu tính mở rộng và không lưu trạng thái.

- OAuth 2.0 thích hợp khi bạn cần ủy quyền truy cập cho các bên thứ ba mà không quản lý mật khẩu người dùng.

- Session-Based Authentication phù hợp với kiến trúc ứng dụng truyền thống, đơn giản triển khai và kiểm soát.

Hãy cân nhắc kỹ lưỡng nhu cầu hệ thống để lựa chọn chiến lược tối ưu nhất cho mình.

Bạn có thể tham khảo thêm các mô hình kiểm soát quyền truy cập nâng cao như RBAC (Role-Based Access Control) và ABAC (Attribute-Based Access Control) để bảo mật chuyên sâu hơn.

Nếu bạn có câu hỏi hoặc góp ý, đừng ngần ngại để lại bình luận bên dưới!

Tham Khảo

1

100%

Loading...